El organismo sanitario detectó que el producto de limpieza era falso y podía comprometer la salud de los consumidores.

"Informe Médico", la empresa afectada, trabaja con entidades de salud públicas y privadas en Argentina. Quién los hackeó y por qué venden estos datos.

Argentina05 de abril de 2025

Un grupo cibercriminal puso a la venta resultados de 665.128 estudios médicos y asegura que fueron extraídos de un proveedor de software que contratan 30 clínicas, sanatorios y hospitales en Argentina. Los venden en un foro de compraventa de datos, donde se comercializa este tipo de información para cometer diversos ciberdelitos. Se trata de Informe Médico, una desarrolladora de sistemas de almacenamiento y distribución de imágenes médicas como tomografías, programas para cargar diagnósticos por imágenes y otro tipo de software de gestión médica. Clarín se contactó con la entidad por diversos medios y quedó a la espera de una respuesta.

La compraventa de datos personales se usa para distintas formas de ciberdelito, entre ellas la suplantación de identidad, una técnica que permite acceder a sistemas sin autorización o llevar a cabo maniobras de ingeniería social. En este contexto, los datos médicos resultan especialmente valiosos: contienen información personal y detallada sobre las personas, lo que los convierte en una herramienta eficaz para armar campañas de phishing más personalizadas.

Este tipo de hackeos constituyen lo que en ciberseguridad se llama un ataque a la cadena de suministro: al comprometer a la empresa, quedan expuestos los clientes que trabajan con ella, entre los que se encuentran entidades de salud como el Hospital Británico y el Sanatorio Anchorena de Argentina, según la lista de clientes de Informe Médico. “La información de nuestros pacientes no está guardada en el datacenter de este proveedor, por lo cual, no se vio afectada”, aclararon fuentes del Hospital Británico a este medio. Por tratarse de un proveedor, puede haber estudios médicos de pacientes de los sanatorios y clínicas con los que trabaja esta desarrolladora de software (la lista se podía ver online en este enlace hasta la publicación de esta nota, pero luego empezó a mostrar un error):

Lista de entidades médicas afectadas (clic para agrandar). Foto: Captura web de Informe Médico

Lista de entidades médicas afectadas (clic para agrandar). Foto: Captura web de Informe Médico

"Los ataques a la cadena de suministro se caracterizan porque los atacantes para lograr su objetivo no van directo a la víctima final, sino que buscan un punto vulnerable entre sus proveedores, ya sea un proveedor de servicios, de aplicaciones o incluso de hardware. Si logran comprometer a este tercero, pueden utilizar el acceso para modificar aplicaciones o manipular actualizaciones legítimas con códigos maliciosos que les permitan comprometer los sistemas objetivo o también aprovecharse de accesos y recursos compartidos para obtener accesos ilegítimos”, explica a este medio Camilo Gutierrez, Jefe de Laboratorio de ESET Latinoamérica.

En este caso, los atacantes extorsionaron con una remuneración económica a cambio de no poner a la venta la información, en un modelo distinto al clásico del ransomware, donde se encripta la información para volverla inaccesible: el grupo cibercriminal saltó directamente a copiar la información y exigir dinero a cambio, bajo la amenaza de la publicación. La aparición en el foro puede implicar que las negociaciones se cayeron.

La información apareció durante la noche de este jueves en un foro cibercriminal. Mauro Eldritch, especialista en análisis de amenazas, sigue atento los movimientos de estos grupos cibercriminales. “D0T CUM llevó adelante el ataque, es un grupo nuevo de Data Extortion que comparte tácticas, técnicas y procedimientos con otros grupos de ese tipo”, explicó en diálogo con este medio.

“Hicieron su entrada en el mundo cibercriminal con un ataque de cadena de suministros a InformeMedico, un proveedor de plataformas de digitalización de estudios médicos con gran alcance en la República Argentina y Ecuador. A partir del compromiso de esa plataforma lograron extraer 665.128 estudios médicos de todo tipo de más de 30 clínicas, sanatorios, institutos, hospitales y centros privados de salud, en la que sería la filtración de datos médicos más grande de Argentina, de Latinoamérica y probablemente del continente”, siguió.

En cuanto al análisis de la información, explicó el director de Birmingham Cyber Arms: “Los estudios publicados corresponden a distintos tipos de prácticas que van desde imágenes (radiografías, ecografías, tomografías) y laboratorio (análisis generales y pruebas específicas) hasta casos de estudios de carácter más íntimo”. “Los estudios en cuestión incluyen la información personal de los pacientes y profesionales involucrados, y están fechados hasta fines de febrero de 2025 inclusive, lo que indica que el volcado [subida de información] fue reciente. La distribución de los centros comprometidos incluye a varias provincias como La Rioja, Córdoba, Santa Fé, Buenos Aires, Catamarca, Tucumán, La Pampa y Chubut”, agregó.

El “data extortion” es una evolución dentro de la ciberamenaza del ransomware, un tipo de virus que cifra los archivos para pedir dinero a cambio. Durante 2024 hubo muchas disrupciones de grupos de peso como LockBit y Black Cat, dos de los principales jugadores de la escena cibercriminal del encriptado de datos para su posterior extorsión. Estos grupos contaban con páginas propias en la dark web, pero luego de estas operaciones de las fuerzas del orden empezaron a replantear las pistas que dejaba su infraestructura. En este caso, el modelo de negocio cibercriminal parece ser distinto. “Los atacantes parecen no tener infraestructura propia como un DLS (Dedicated Leak Site) y utilizan foros y file hostings dedicados al cibercrimen para distribuir la filtración”, cerró Eldritch.

Este tipo de ataques a la cadena de suministro son cada vez más comunes. “En los últimos años este tipo de ataques se han hecho más frecuentes, desde casos como el de SolarWinds o Kaseya hasta el compromiso de repositorios de código ampliamente utilizado, como npm y PyPI, demuestran el alto nivel de peligrosidad de este tipo de ataques, ya que pueden afectar a numerosas organizaciones a través de un solo punto de compromiso", complementa Gutierrez de ESET.

Los ataques a organizaciones del ámbito de la salud se volvieron cada vez más frecuentes en el panorama actual de la ciberseguridad. Debido a la naturaleza crítica de los servicios que brindan, los ciberdelincuentes aprovechan cualquier debilidad en sus sistemas para infiltrarse, causar interrupciones e incluso robar información confidencial. El sector de la salud continúa siendo el más golpeado por los ciberataques, según revela el informe “Cost of a Data Breach Report 2024” de IBM. Por decimocuarto año consecutivo, esta industria lidera el ranking de los sectores con mayores costos de recuperación tras una filtración, con un promedio de 9,77 millones de dólares por incidente. Otras investigaciones de empresas del rubro también ubican a la salud entre los más afectados.

En Argentina, en los últimos años se registraron varios ataques significativos contra instituciones sanitarias. El PAMI fue víctima de un ataque con ransomware en 2023, mientras que el Hospital Garrahan sufrió una filtración de datos en 2022. OSDE, por su parte, fue blanco de un grupo criminal que publicó información médica sensible de sus afiliados. También otras entidades, como Avalian y Medifé, enfrentaron incidentes similares. Expertos en ciberseguridad prevén que los ataques con ransomware seguirán siendo frecuentes en 2025, aunque con un giro: cada vez más se enfocan en la extorsión mediante la amenaza de divulgar datos robados (“data extortion”) en lugar de centrarse exclusivamente en el cifrado de sistemas. A su vez, los datos médicos son muy codiciados para tener información personal de los usuarios de los servicios de salud, en tanto son una mina de oro para realizar ataques de ingeniería social: engañar a pacientes con información personal, privada, que quizá sólo ellos conocen.

Fuente: Clarín.

El organismo sanitario detectó que el producto de limpieza era falso y podía comprometer la salud de los consumidores.

Son niveles por arriba del mínimo recomendable por la Organización Mundial de la Salud (OMS).

Cuáles jurisdicciones aplican fuertes multas por considerarlo “conducción insegura”.

El Servicio Meteorológico Nacional advirtió sobre “fenómenos con capacidad de daño y riesgo de interrupción momentánea de actividades”; en la Ciudad, la máxima será de 29°C.

Durante las últimas semanas las subas y bajas en el termómetro fueron la norma.

Indec registró una fuerte baja de la tasa de natalidad y menos hogares con menores de edad.

La plataforma de video ofrecerá a los usuarios un recap de los contenidos más vistos durante el año. Además, dividirá en "personalidades" a cada internauta, según sus preferencias de entretenimiento.

La práctica propone otra manera de convivir en una relación y plantea acuerdos que favorecen el bienestar físico y el vínculo afectivo.

El presidente de la comisión, cardenal Giuseppe Petrocchi, dijo que existen dos posiciones de pensamiento teológico inconciliables.

Fútbol locales y del exterior, polo y básquetbol en la propuesta deportiva de la tarde.

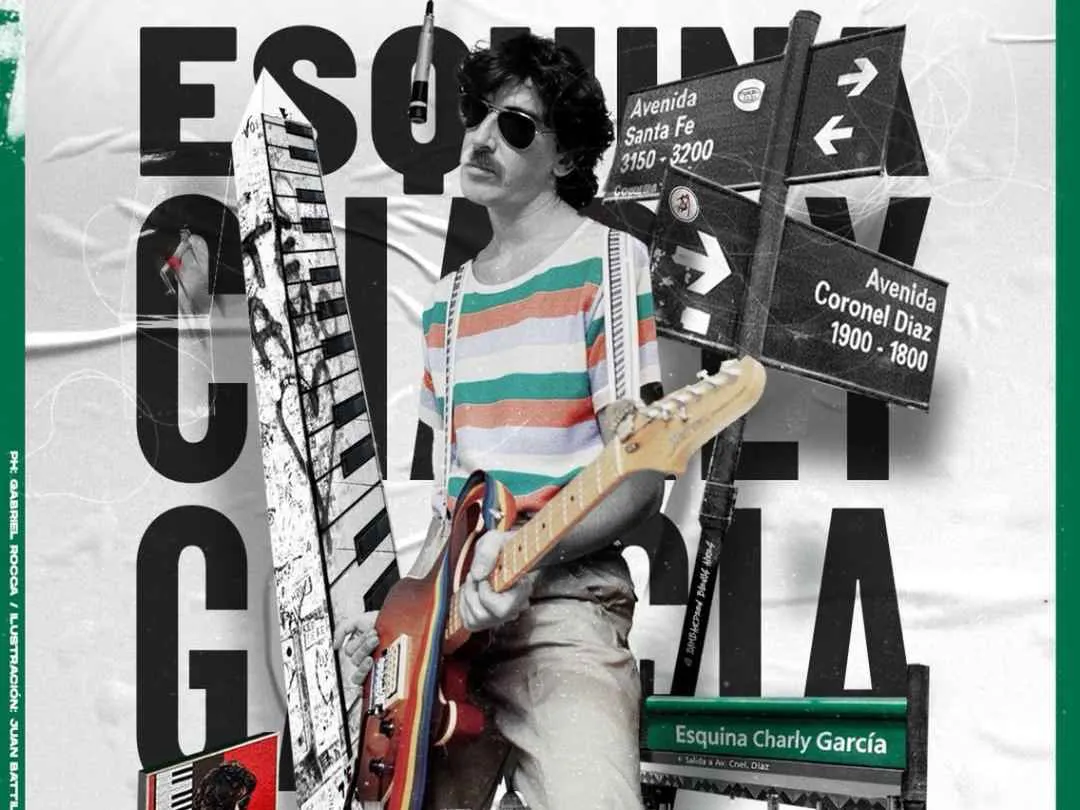

Tras grabar con Sting y recibir un doctorado honoris causa de la Universidad de Buenos Aires, el músico tendrá un mural en el barrio de Palermo, a metros de una esquina con su nombre.

La NASA anuncia eclipses solares excepcionales para 2026, cuyos efectos visuales evocan descripciones bíblicas sobre oscurecimientos celestes.

Se trata de un gesto cargado de simbolismo y que muchas personas repiten en la medianoche; la intención es abrirle la puerta al amor en el año que comienza.

Un trabajo de científicos estadounidenses y austríacos pone en la mira el uso de influencers en las redes sociales.

Más de la mitad de los argentinos se siente valorado por su jefe. El estudio ubicó al país debajo de Chile y encima de Uruguay.

La Selección ya conoce a Argelia, Austria y Jordania como rivales del Grupo J y también su ruta inicial por Estados Unidos.